참고 자료

더보기

Virtual network peering - https://docs.microsoft.com/en-us/azure/virtual-network/virtual-network-peering-overview

Create, change, or delete a virtual network peering #Permissions - https://docs.microsoft.com/en-us/azure/virtual-network/virtual-network-manage-peering#permissions

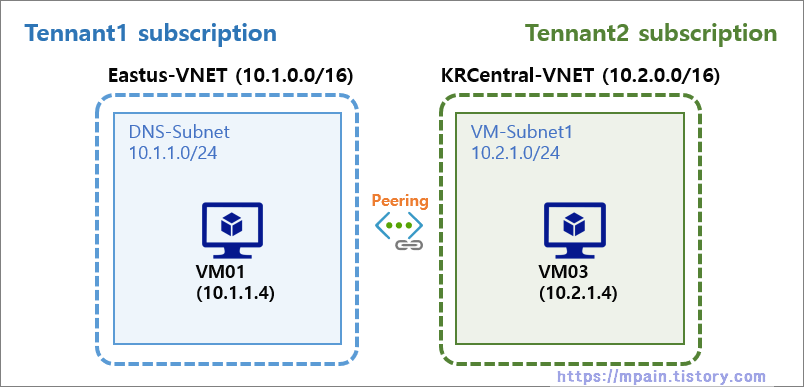

Azure의 다른 테넌트, 구독에 있는 가상 네트워크도 피어링(Peering)으로 연결 할 수 있습니다.

테스트 환경

테스트 환경을 아래와 같이 준비하였습니다.

- Tenant1 의 구독에서 Azure EastUS에 VNET 생성 (Eastus-VNET : 10.1.0.0/16)

- Tenant2의 구독에서 Azure Korea Central에 VNET 생성 (KRCentral-VNET : 10.2.0.0/16)

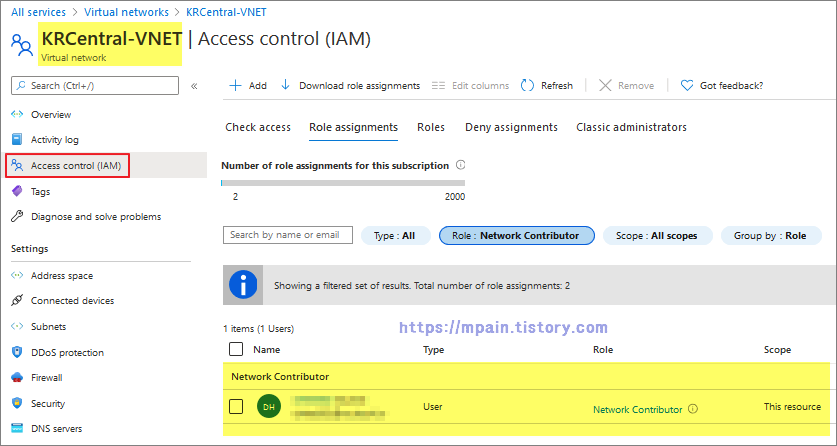

1. 작업 계정에 Network Peering을 위한 권한(Permission) 부여

Peering을 구성하기 위해서는 Virtual network에 대해 아래 권한이 필요합니다.

-

Network Contributor role

-

혹은 아래의 Custom role

|

Action

|

Name

|

|---|---|

|

Microsoft.Network/virtualNetworks/virtualNetworkPeerings/write

|

Required to create a peering from virtual network A to virtual network B. Virtual network A must be a virtual network (Resource Manager)

|

|

Microsoft.Network/virtualNetworks/peer/action

|

Required to create a peering from virtual network B (Resource Manager) to virtual network A

|

|

Microsoft.ClassicNetwork/virtualNetworks/peer/action

|

Required to create a peering from virtual network B (classic) to virtual network A

|

|

Microsoft.Network/virtualNetworks/virtualNetworkPeerings/read

|

Read a virtual network peering

|

|

Microsoft.Network/virtualNetworks/virtualNetworkPeerings/delete

|

Delete a virtual network peering

|

가상 네트워크 피어링을 구성할 작업 계정을 Tenant1과 Tenant2 subscription의 Virtual network에 Network contributor 역할을 할당합니다.

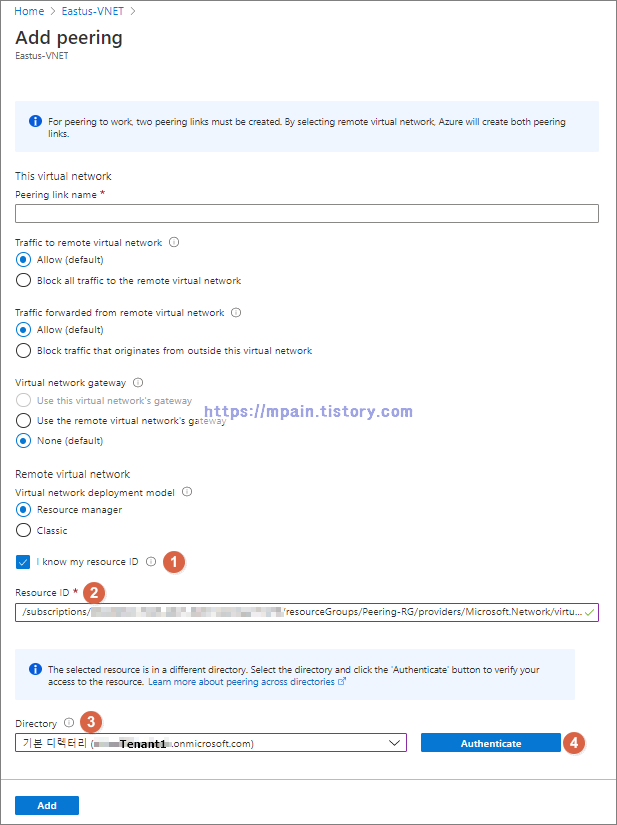

2. Tenant1 Subscription의 Virtual network에서 Peering 구성

먼저 Tenant1 Subscription의 Virtual network에서 Peering을 구성합니다.

Eastus-VNET - Peerings - +Add

I know my resource ID 체크

KRCentral-VNET의 Resource ID 붙여넣기

Directory에서 Tenant2 선택 후 [Authenticate]

*[Authenticate]를 클릭하면 작은 창이 떴다가 사라짐

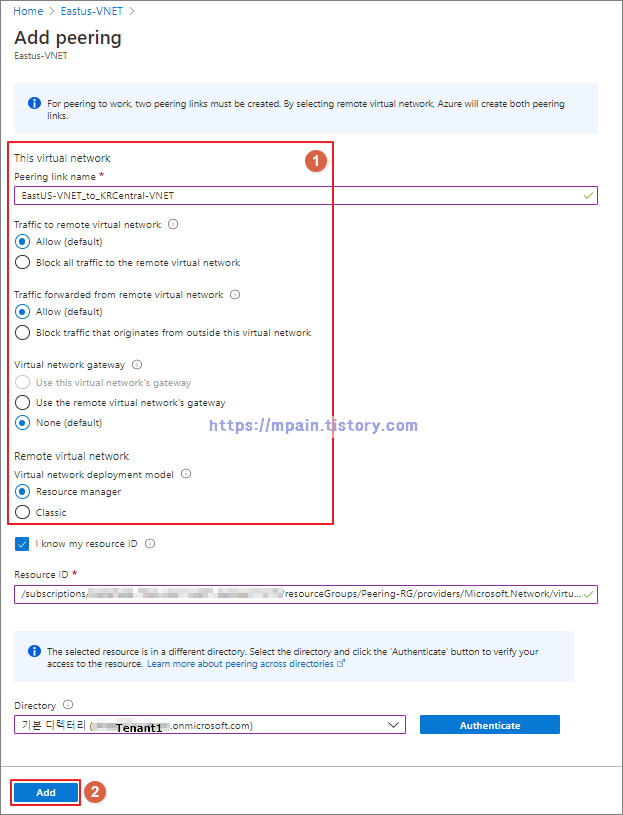

Peering link name과 기타 사항을 선택하고 [Add]

약 1분 소요

Peering status 가 initiated 입니다.

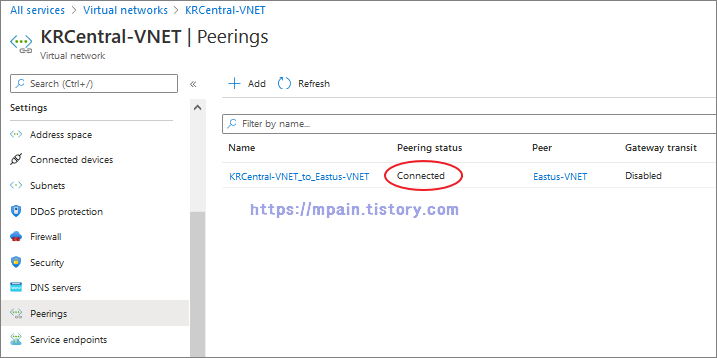

3. Tenant2 Subscription의 Virtual network에서 Peering 구성

Tenant2 Subscription의 Virtual network에서도 동일한 절차로 Peering을 구성합니다.

Peering이 완료되면 Peering status가 Connected로 표시됩니다.

Tenant2의 Virtual network에서 Peering을 구성을 완료하면, Tenant1의 Virtual network의 Peering status도 Connected로 바뀝니다.

4. Peering 네트워크 간 통신 테스트

VM01과 VM02 간의 네트워크 통신이 가능한지 확인

네트워크 통신 성공

ping

RDP

*참고

Peering 작업 계정이 상대방 구독의 Virtual network에 대한 Network contributor 권한이 없으면 아래와 같은 오류 메시지가 뜨면서 작업이 실패함

Failed to add virtual network peering 'EastUS-VNET_to_KRCentral-VNET' to 'Eastus-VNET'. Error: The client with object id 'xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx' has permission to perform action 'Microsoft.Network/virtualNetworks/virtualNetworkPeerings/write' on scope 'Peering-RG/providers/Microsoft.Network/virtualNetworks/Eastus-VNET/virtualNetworkPeerings/EastUS-VNET_to_KRCentral-VNET'>Eastus-VNET/EastUS-VNET_to_KRCentral-VNET'; however, it does not have permission to perform action 'peer/action' on the linked scope(s) '/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/Peering-RG/providers/Microsoft.Network/virtualNetworks/KRCentral-VNET' or the linked scope(s) are invalid.resource.

-끝-

'Microsoft > Azure' 카테고리의 다른 글

| Azure Firewall - 라우팅, DNAT, 네트워크 규칙(Network rule) (0) | 2020.11.29 |

|---|---|

| Azure Firewall - 소개, 배포, 제약 (0) | 2020.11.28 |

| Azure DNS 배포 (Public) (3) | 2020.11.21 |

| Azure Private DNS zone 배포 및 구성 (0) | 2020.11.17 |

| ExpressRoute 구성 절차 (0) | 2020.11.14 |