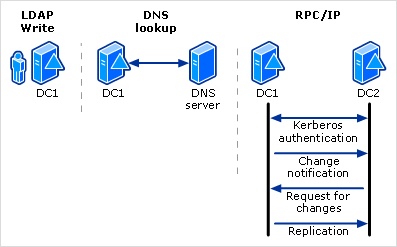

도메인 컨트롤러가 Windows Server 2008 이상이고 클라이언트 컴퓨터가 Windows 7 이상인 경우, 아래와 같은 포트를 사용합니다. Client Port(s) Server Port Service 49152 -65535/UDP 123/UDP W32Time 49152 -65535/TCP 135/TCP RPC Endpoint Mapper 49152 -65535/TCP 464/TCP/UDP Kerberos password change 49152 -65535/TCP 49152-65535/TCP RPC for LSA, SAM, Netlogon (*) 49152 -65535/TCP/UDP 389/TCP/UDP LDAP 49152 -65535/TCP 636/TCP LDAP SSL 49152 -65535/..