아래 구성도와 같은 테스트 환경을 구성하였습니다.

*중요하게 봐야할 것은 NSG 규칙 들입니다. 실제 NSG 규칙에 대한 화면 캡처가 아래 4번 항목에 있습니다.

1. 단일 가상 네트워크(10.100.0.0)에 두 개의 서브넷 구성

- Subnet-dns : 10.100.1.0/24

- Subnet-vm : 10.100.2.0/24

2. 각 서브넷에 Windows 2019 VM을 배포

- Vm-dns : 10.100.1.11

- VM-internal : 10.100.2.4

3. Vm-dns에 Windows DNS 역할 설치 및 전달자(forwarder) 설정

Azure Platform DNS : 168.63.129.16

4. 각 서브넷용 NSG 배포, 서브넷에 연결 및 규칙 생성

- DNS VM의 NSG 규칙

--- Inbound : Virtual Network로 부터의 Vm-dns로 들어오는 TCP/UDP 53만 허용(Priority 100). 그 외 모두 차단(Priority 4000)

--- Outbound : Vm-dns에서 Azure Platform DNS(168.63.129.16)로 나가는 TCP/UDP 53 허용 (Priority 100). Vm-dns에서 Virtual Network로 나가는 모든 트래픽 허용(Priority 110). 그 외 모두 차단 (Priority 4000)

- Internal VM의 NSG 규칙

--- Inbound : Vm-dns로 부터 들어오는 모든 트래픽 허용(Priority 100). 그 외 모두 차단(Priority 4000)

--- Outbound : Vm-dns 나가는 TCP/UDP 53만 허용 (Priority 100). 그 외 모두 차단 (Priority 4000)

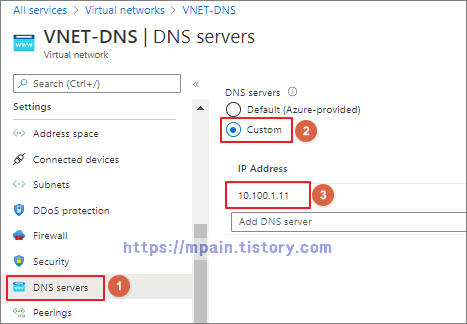

5. Virtual network의 Custom DNS 설정

Virtual network - DNS servers - Custom 선택 - DNS VM(Vm-dns)의 IP 주소 입력

*중요 - Virtual network의 DNS Server를 Custom으로 변경한 경우, Virtual network의 VM을 재시작(Restart)해야 DNS 정보가 OS에 반영됩니다.

테스트에서는 Azure Storage account에 대한 이름 풀이를 시도해 보았습니다. 이름 풀이에 문제가 없음을 확인할 수 있습니다.

-끝-

'Microsoft > Azure' 카테고리의 다른 글

| ExpressRoute 구성 절차 (0) | 2020.11.14 |

|---|---|

| Azure P2S VPN 구성 - Azure AD 인증 사용 (0) | 2020.11.11 |

| Azure Migrate : Hyper-V VM 마이그레이션 #6. 마이그레이션 완료 (0) | 2020.11.08 |

| Azure Migrate : Hyper-V VM 마이그레이션 #5. 마이그레이션 (0) | 2020.11.08 |

| Azure Migrate : Hyper-V VM 마이그레이션 #4. 테스트 마이그레이션 (0) | 2020.11.08 |